Репозиторий исходного кода Яндекса, предположительно украденный бывшим сотрудником российской технологической компании, просочился в виде торрента на популярный хакерский форум.

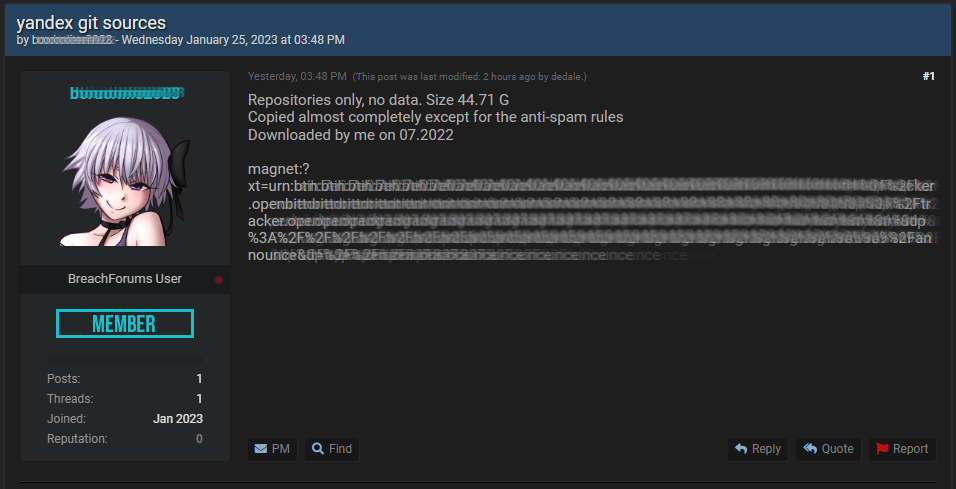

Вчера лидер утечки опубликовал магнитную ссылку, которая, как он утверждает, является «источниками Яндекса git», состоящей из 44,7 ГБ файлов, украденных у компании в июле 2022 года. Эти репозитории кода предположительно содержат весь исходный код компании, кроме правил защиты от спама.

Инженер-программист Арсений Шестаков проанализировал утекший репозиторий Яндекс Git и сказал, что он содержит технические данные и код о следующих продуктах:

- Поисковик Яндекс и бот-индексатор

- Яндекс Карты

- Алиса (помощник ИИ)

- Яндекс Такси

- Яндекс Директ (рекламный сервис)

- Яндекс почта

- Яндекс Диск (облачное хранилище)

- Яндекс Маркет

- Яндекс Путешествия (платформа бронирования путешествий)

- Яндекс360 (сервис рабочих мест)

- Яндекс Облако

- Яндекс Пэй (сервис обработки платежей)

- Яндекс Метрика (интернет-аналитика)

Шестаков также поделился списком утекших файлов на GitHub для тех, кто хочет увидеть, какой исходный код был украден.

«По крайней мере, некоторые API-ключи есть, но они, скорее всего, использовались только для тестового развертывания», — сказал Шестаков об утечке данных.

В заявлении для BleepingComputer Яндекс заявил, что их системы не были взломаны, а бывший сотрудник слил репозиторий исходного кода.

«Яндекс не был взломан. Наша служба безопасности обнаружила фрагменты кода из внутреннего репозитория в открытом доступе, но содержимое отличается от текущей версии репозитория, используемого в сервисах Яндекса.

Репозиторий — это инструмент для хранения кода и работы с ним.Таким образом код используется внутри большинства компаний.

Репозитории нужны для работы с кодом и не предназначены для хранения личных данных пользователей.Мы проводим внутреннее расследование причин публикации фрагментов исходного кода в открытом доступе, но не видим угрозы для пользовательских данных или производительности платформы», — Яндекс.

Содержание

Воздействие хакеров

Bleeping Computer также обсудил утечку с Григорием Бакуновым , бывшим старшим системным администратором, заместителем начальника по развитию и директором по технологиям распространения в Яндексе. который хорошо знаком с утечкой кода, поскольку работал в технологическом гиганте с 2002 по 2019 год.

Бакунов пояснил, что мотив утечки данных был политическим, а мошенник-сотрудник Яндекса, ответственный за утечку данных, не пытался продать код конкурентам.

Бывший топ-менеджер добавил, что утечка не содержит никаких данных о клиентах, поэтому она не представляет прямого риска для конфиденциальности или безопасности пользователей Яндекса, а также не угрожает утечкой проприетарной технологии.

Яндекс использует структуру монорепозитория под названием «Аркадия», но не все сервисы компании используют ее.Кроме того, даже просто для сборки сервиса нужно много внутренних инструментов и специальных знаний, так как стандартные процедуры сборки не применяются.

Утекший репозиторий содержит только код;другой важной частью являются данные.Ключевые части, такие как веса модели для нейронных сетей и т. д., отсутствуют, поэтому он почти бесполезен.

Тем не менее, есть много интересных файлов с именами вроде «blacklist.txt», которые потенциально могут раскрыть рабочие службы.

Однако Бакунов сказал BleepingComputer, что утечка кода дает хакерам возможность выявлять бреши в системе безопасности и создавать целенаправленные эксплойты. Бакунов считает, что сейчас это только вопрос времени.

Бывший руководитель также прокомментировал ответ Яндекса, заявив, что утечка кода может не совпадать с текущим кодом, используемым в рабочих сервисах фирмы, но может совпадать до 90%.

Поэтому тщательное изучение утекшего кода может выявить возможные слабые места в Яндексе для злоумышленников.